Have I Been Pwned?

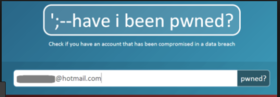

Have I Been Pwned? (HIBP; «Pwned» вимовляється як «poned»,[2] і стилізований у нижньому регістрі як «';--have me pwned?» на вебсайті) — це вебсайт, який дозволяє користувачам Інтернету перевірити, чи були їх особисті дані скомпрометовані витоками даних[en]. Сервіс збирає та аналізує сотні дампів баз[en] і публікацій, що містять інформацію про мільярди облікових записів, які витікали, і дозволяє користувачам шукати власну інформацію, вводячи своє ім'я користувача або адресу електронної пошти. Користувачі також можуть зареєструватися, щоб отримувати сповіщення, якщо їхня адреса електронної пошти з'явиться в майбутніх дампах. Сайт широко рекламується як цінний ресурс для користувачів Інтернету, які бажають захистити власну безпеку та приватність.[3][4] HIBP був створений експертом з безпеки Троєм Хантом[en] 4 грудня 2013 року.

| Have I Been Pwned? | |

|---|---|

|

| |

| |

| Посилання | haveibeenpwned.com |

| Комерційний | Так |

| Тип | Інтернет-безпека |

| Реєстрація | необов'язкова |

| Мови | англійська |

| Власник | Трой Хантd |

| Засновник | Трой Хантd |

| Автор | Трой Хантd |

| Започатковано | 4 грудня 2013 |

| Стан | активний |

| Рейтинг Alexa | 16 475[1] |

| Мова програмування | .NET Framework |

| | |

Станом на червень 2019 року, Have I Been Pwned? мав у середньому близько ста шістдесяти тисяч щоденних відвідувачів, сайт має майже три мільйони активних передплатників електронної пошти та містить записи про майже вісім мільярдів облікових записів.[5]

Особливості ред.

Основна функція Have I Been Pwned? з моменту його запуску — надавати широкій громадськості засіб перевірити, чи не було витоку їх приватної інформації чи злому. Відвідувачі вебсайту можуть ввести адресу електронної пошти та побачити список усіх відомих порушень даних із записами, пов'язаними з цією адресою електронної пошти. На вебсайті також надається детальна інформація про кожне порушення даних, наприклад, історія порушення та які конкретні типи даних були включені в нього.

У вересні 2014 року Хант додав функціональні можливості, які дозволили автоматично додавати нові порушення даних до бази даних HIBP. Нова функція використовувала Dump Monitor, бота Twitter, який виявляє та транслює ймовірні дампи паролів, знайдені у пастах pastebin, щоб автоматично додавати нові потенційні порушення в режимі реального часу. Порушення даних часто з'являються на пастебінах до того, як про них повідомить широке коло осіб, таким чином, моніторинг цього джерела дозволяє споживачам отримувати сповіщення швидше, якщо вони були скомпрометовані.[6]

Поряд з подробицями про те, які облікові записи електронної пошти постраждали від події витоку даних, вебсайт також вказує тим, хто з'являється в їхній базі даних, встановити менеджер паролів, а саме 1Password[en], який нещодавно схвалив Трой Хант.[7] Онлайн-пояснення на його сайті[8] пояснює свої мотиви та стверджує, що грошова вигода не є метою цього партнерства.

Скомпрометовані паролі ред.

У серпні 2017 року Хант оприлюднив 306 мільйонів паролів, до яких можна було отримати доступ за допомогою вебпошуку або масово завантажити.[9]

У лютому 2018 року британський вчений-комп'ютерник Джунаде Алі[en] створив протокол зв'язку (використовуючи k-анонімність і криптографічне хешування), щоб анонімно перевірити, чи був витік пароля без повного розкриття шуканого пароля.[10][11] Цей протокол був реалізований як загальнодоступний API у службі Хантом, і тепер він використовується багатьма вебсайтами та службами, включаючи менеджери паролів[12][13] і розширення браузера.[14][15] Пізніше цей підхід був відтворений функцією перевірки пароля Google.[16][17][18] Алі працював з науковцями Корнелльського університету, щоб формально проаналізувати протокол, щоб визначити обмеження та розробити дві нові версії цього протоколу, відомі як «Букетизація за частотою» та «Бакетизація на основі ідентифікатора».[19] У березні 2020 року до цього протоколу було додано криптографічне доповнення[en].[20]

Історія ред.

Запуск ред.

Наприкінці 2013 року експерт із веббезпеки Трой Хант аналізував витоки даних на предмет тенденцій та закономірностей. Він зрозумів, що порушення можуть сильно вплинути на користувачів, які навіть не підозрюють, що їхні дані зламані, і в результаті почав розробляти HIBP. «Ймовірно, головним каталізатором була Adobe», — сказав Хант про свою мотивацію створення сайту, маючи на увазі порушення безпеки Adobe Systems, яке вплинуло на 153 мільйони облікових записів у жовтні 2013 року.[21]

Хант запустив Have I Been Pwned? 4 грудня 2013 року з оголошенням у своєму блозі. На той момент на сайті було проіндексовано лише п'ять випадків злому даних: Adobe Systems, Stratfor, Gawker, Yahoo! Voices та Sony Pictures.[22] Однак тепер сайт мав функціональні можливості для легкого додавання майбутніх порушень, щойно вони були оприлюднені. Хант написав:

Тепер, коли у мене є платформа, на якій я можу будувати, я зможу швидко інтегрувати майбутні злами та зробити їх доступними для швидкого пошуку для людей, які могли постраждати. Наразі це трохи несправедлива гра – зловмисники та інші, які бажають зловживати даними у зловмисних цілях, можуть дуже швидко отримати та проаналізувати дані, але ваш пересічний споживач не має можливого способу витягнути гігабайти заархівованих gzip облікових записів з torrent і з'ясувати, чи були вони зламані чи ні.

Витоки даних ред.

З моменту його запуску основним напрямком розвитку HIBP було якнайшвидше додавання нових порушень даних після їх витоку.

У липні 2015 року служба онлайн-знайомств Ashley Madison, відома тим, що заохочує користувачів мати позашлюбні афери, постраждала від зламу даних[en], і дані понад 30 мільйонів користувачів сервісу злили у відкритий доступ. Злочин отримав широке висвітлення в ЗМІ, імовірно, через велику кількість постраждалих користувачів і уявлення про сором мати роман. За словами Ханта, публічність порушення призвела до збільшення трафіку до HIBP на 57 000 %.[23] Після цього порушення Хант додав функції до HIBP, завдяки яким порушення, які вважаються «чутливими», не будуть доступними для загального пошуку, і буде відкрито лише для передплатників системи сповіщень електронною поштою. Ця функція була ввімкнена для даних Ashley Madison, а також для даних з інших потенційно скандальних сайтів, таких як Adult FriendFinder.[4]

У жовтні 2015 року з Хантом зв'язалося анонімне джерело, яке надало йому дамп електронних адрес 13,5 мільйонів користувачів і паролів із відкритим текстом, стверджуючи, що це надійшло від 000webhost, постачальника безкоштовного вебхостингу. Працюючи з Томасом Фоксом-Брустером із Forbes, він підтвердив, що дамп, швидше за все, справжній, перевіривши його електронні адреси та підтвердивши конфіденційну інформацію з кількома клієнтами 000webhost. Хант і Фокс-Брустер багато разів намагалися зв'язатися з 000webhost, щоб додатково підтвердити справжність порушення, але не змогли отримати відповідь. 29 жовтня 2015 року, після скидання всіх паролів та публікації статті Fox-Brewster про злом, 000webhost оголосив про порушення даних через свою сторінку Facebook.[24][25]

На початку листопада 2015 року Paysafe Group[en], материнська компанія обох провайдерів оплати азартних ігор Neteller і Skrill, підтвердила, що дві витоки у провайдерів є справжніми. Дані включали 3,6 мільйона записів від Neteller, отриманих у 2009 році за допомогою експлойту в Joomla, і 4,2 мільйона записів від Skrill (тоді відомого як Moneybookers), які просочилися в 2010 році після того, як віртуальна приватна мережа була скомпрометована. Об'єднані 7,8 мільйона записів були додані до бази даних HIBP.[26]

Пізніше того ж місяця виробник електронних іграшок VTech[en] був зламаний, а анонімне джерело приватно надало HIBP базу даних, що містить майже п'ять мільйонів записів батьків. За словами Ханта, це було четверте за масштабами порушення приватності споживачів[en] на сьогодні.[27]

У травні 2016 року за короткий проміжок часу було оприлюднено безпрецедентну серію дуже великих витоків даних, які сталися кілька років тому. Ці порушення включали 360 мільйонів облікових записів Myspace приблизно з 2009 року, 164 мільйони облікових записів LinkedIn з 2012 року, 65 мільйонів облікових записів Tumblr з початку 2013 року та 40 мільйонів облікових записів у службі знайомств для дорослих Fling.com. Усі ці набори даних були виставлені на продаж анонімним хакером на ім'я «peace_of_mind», і незабаром після цього були надані Ханту для включення до HIBP.[28] У червні 2016 року до бази даних HIBP було додано додатковий «мегазлом» 171 мільйона акаунтів із російської соціальної мережі VK.[29]

У серпні 2017 року в BBC News було HIBP повідомив про виявлення Хантом операції розсилки спаму, яка використовувала список із 711,5 мільйонів електронних адрес.[30]

Невдала спроба продати ред.

У середині червня 2019 року Хант оголосив про плани продати Have I Been Pwned? до організації, яка ще не визначена. У своєму блозі він окреслив свої побажання зменшити особистий стрес і розширити сайт за межі того, що він міг зробити сам.[5] На момент публікації в блозі він працював з KPMG, щоб знайти компанії, які він вважав придатними, які були б зацікавлені в придбанні. Однак у березні 2020 року він оголосив у своєму блозі, що Have I Been Pwned? залишатиметься незалежним у доступному для огляду майбутньому.[31]

Відкриття коду ред.

7 серпня 2020 року Хант оголосив у своєму блозі про свій намір відкрити вихідний код кодової бази Have I Been Pwned?.[32] Він почав публікувати деякий код 28 травня 2021 року.[33]

Брендинг ред.

Назва «Have I Been Pwned?» заснований на жаргонному терміні «pwn», використовуваний script kiddie, що означає «компрометувати або взяти під контроль, зокрема, інший комп'ютер або програму».

Логотип HIBP містить текст ';--, який є поширеним рядком атаки SQL-ін'єкції. Хакер, який намагається отримати контроль над базою даних вебсайту, може використовувати такий рядок атаки, щоб маніпулювати вебсайтом, щоб він запускав шкідливий код. Ін'єкційні атаки є одним із найпоширеніших векторів, за допомогою яких може статися злом бази даних; вони є найпоширенішою уразливістю вебдодатків № 1 у списку 10 найкращих OWASP.[34]

Див. також ред.

Примітки ред.

- ↑ Alexa.com — 1996.

- ↑ Merriam-Webster: What Does 'Pwn' Mean? And how do you say it?. Архів оригіналу за 23 березня 2022. Процитовано 17 березня 2022.

- ↑ Seltzer, Larry (5 грудня 2013). How to find out if your password has been stolen. ZDNet. Архів оригіналу за 14 березня 2016. Процитовано 18 березня 2016.

- ↑ а б Price, Rob (20 серпня 2015). HaveIBeenPwned.com lets you see if you're in the Ashley Madison hack leak. Business Insider. Архів оригіналу за 26 березня 2016. Процитовано 18 березня 2016.

- ↑ а б Project Svalbard: The Future of Have I Been Pwned. Troy Hunt (англ.). 11 червня 2019. Архів оригіналу за 11 червня 2019. Процитовано 11 червня 2019.

- ↑ O'Neill, Patrick Howell (16 вересня 2014). How to find out if you've been hacked in under a minute. The Daily Dot. Архів оригіналу за 10 червня 2016. Процитовано 20 травня 2016.

- ↑ Finding Pwned Passwords with 1Password - AgileBits Blog. agilebits.com. 22 лютого 2018. Архів оригіналу за 22 листопада 2018. Процитовано 17 березня 2022.

- ↑ Have I Been Pwned is Now Partnering With 1Password. troyhunt.com. 29 березня 2018. Архів оригіналу за 20 листопада 2021. Процитовано 17 березня 2022.

- ↑ Need a new password? Don't choose one of these 306 million. Engadget (амер.). Архів оригіналу за 15 лютого 2020. Процитовано 29 травня 2018.

- ↑ Find out if your password has been pwned—without sending it to a server. Ars Technica (en-us) . Архів оригіналу за 13 червня 2021. Процитовано 24 травня 2018.

- ↑ 1Password bolts on a 'pwned password' check – TechCrunch. techcrunch.com (амер.). Архів оригіналу за 17 січня 2021. Процитовано 24 травня 2018.

- ↑ 1Password Integrates With 'Pwned Passwords' to Check if Your Passwords Have Been Leaked Online (англ.). Архів оригіналу за 20 березня 2021. Процитовано 24 травня 2018.

- ↑ Conger, Kate. 1Password Helps You Find Out if Your Password Is Pwned. Gizmodo (амер.). Архів оригіналу за 8 липня 2021. Процитовано 24 травня 2018.

- ↑ Condon, Stephanie. Okta offers free multi-factor authentication with new product, One App | ZDNet. ZDNet (англ.). Архів оригіналу за 11 березня 2021. Процитовано 24 травня 2018.

- ↑ Coren, Michael J. The world's biggest database of hacked passwords is now a Chrome extension that checks yours automatically. Quartz (амер.). Архів оригіналу за 17 лютого 2021. Процитовано 24 травня 2018.

- ↑ Wagenseil I, Paul. Google's New Chrome Extension Finds Your Hacked Passwords. www.laptopmag.com. Архів оригіналу за 27 червня 2021. Процитовано 17 березня 2022.

- ↑ Google Launches Password Checkup Extension to Alert Users of Data Breaches. BleepingComputer (en-us) . Архів оригіналу за 29 квітня 2021. Процитовано 17 березня 2022.

- ↑ Dsouza, Melisha (6 лютого 2019). Google's new Chrome extension 'Password CheckUp' checks if your username or password has been exposed to a third party breach. Packt Hub. Архів оригіналу за 7 травня 2021. Процитовано 17 березня 2022.

- ↑ Li, Lucy; Pal, Bijeeta; Ali, Junade; Sullivan, Nick; Chatterjee, Rahul; Ristenpart, Thomas (6 листопада 2019). Protocols for Checking Compromised Credentials. Proceedings of the 2019 ACM SIGSAC Conference on Computer and Communications Security. New York, NY, USA: ACM: 1387—1403. arXiv:1905.13737. Bibcode:2019arXiv190513737L. doi:10.1145/3319535.3354229. ISBN 978-1-4503-6747-9.

- ↑ Ali, Junade (4 березня 2020). Pwned Passwords Padding (ft. Lava Lamps and Workers). The Cloudflare Blog (англ.). Архів оригіналу за 10 травня 2020. Процитовано 12 травня 2020.

- ↑ Coz, Joseph (10 березня 2016). The Rise of 'Have I Been Pwned?', an Invaluable Resource in the Hacking Age. Vice. Архів оригіналу за 13 березня 2016. Процитовано 18 березня 2016.

- ↑ Cluley, Graham (5 грудня 2013). Check if you're the victim of a data breach with 'Have I Been Pwned?'. grahamcluley.com. Архів оригіналу за 19 червня 2016. Процитовано 20 травня 2016.

- ↑ Rash, Wayne (28 травня 2016). How Troy Hunt Is Alerting Web Users Ensnared in Huge Data Breaches. eWeek. Процитовано 15 червня 2016.

{{cite web}}: Обслуговування CS1: Сторінки з параметром url-status, але без параметра archive-url (посилання) - ↑ Fox-Brewster, Thomas (28 жовтня 2015). 13 Million Passwords Appear To Have Leaked From This Free Web Host - UPDATED. Forbes. Архів оригіналу за 30 червня 2016. Процитовано 20 травня 2016.

- ↑ 000webhost (29 жовтня 2015). We have witnessed a database breach on our main server. Facebook. Архів оригіналу за 31 січня 2016. Процитовано 20 травня 2016.

- ↑ Fox-Brewster, Thomas (30 листопада 2015). Gambling Darling Paysafe Confirms 7.8 Million Customers Hit In Epic Old Hacks. Forbes. Архів оригіналу за 30 червня 2016. Процитовано 20 травня 2016.

- ↑ Franceschi-Bicchierai, Lorenzo (27 листопада 2015). One of the Largest Hacks Yet Exposes Data on Hundreds of Thousands of Kids. Vice. Архів оригіналу за 24 березня 2016. Процитовано 31 березня 2016.

- ↑ Storm, Darlene (30 травня 2016). Pwned: 65 million Tumblr accounts, 40 million from Fling, 360 million from MySpace. Computerworld. Архів оригіналу за 2 червня 2016. Процитовано 15 червня 2016.

- ↑ Whittaker, Zack (10 червня 2016). More "mega breaches" to come, as rival hackers vie for sales. ZDNet. Архів оригіналу за 14 червня 2016. Процитовано 15 червня 2016.

- ↑ Kelion, Leo (30 серпня 2017). Giant spambot scooped up 711 million email addresses. BBC News. Архів оригіналу за 30 серпня 2017. Процитовано 30 серпня 2017.

- ↑ Project Svalbard, Have I Been Pwned and its Ongoing Independence. Troy Hunt (англ.). 3 березня 2020. Архів оригіналу за 26 березня 2022. Процитовано 30 квітня 2020.

- ↑ Hunt, Troy. I'm Open Sourcing the Have I Been Pwned Code Base. Архів оригіналу за 7 серпня 2020. Процитовано 8 серпня 2020.

- ↑ Hunt, Troy. Pwned Passwords, Open Source in the .NET Foundation and Working with the FBI. Архів оригіналу за 28 травня 2021. Процитовано 29 травня 2021.

- ↑ Top 10 2013-Top 10. OWASP. Архів оригіналу за 9 жовтня 2013. Процитовано 20 травня 2016.

Джерела ред.

- Офіційний вебсайт [Архівовано 13 грудня 2020 у Wayback Machine.]

- Анонс у пості Have I Been Pwned? [Архівовано 2 квітня 2016 у Wayback Machine.] на troyhunt.com